title: 恶意代码实战分析Lab 6-2

id: e90c359c-cfac-4299-96c8-d10d790822f9

date: 2024-08-18 11:46:56

auther: 1256455767

cover: null

excerpt: Lab 6-2 分析在文件Lab06-02.exe中发现的恶意代码。 问题 1.main函数调用的第一个子过程执行了什么操作? 1.是个if语句.通过InternetGetConnectedState函数检查 网络连接状态.函数返回0打印"Error 1.1 No Internet\n”,返回1打

permalink: /archives/f0ff4a74-1045-4c81-b329-6bb106dfcb4d

categories:

- windowsni-xiang

tags: - er-jin-zhi-fen-xi

Lab 6-2

分析在文件Lab06-02.exe中发现的恶意代码。

问题

1.main函数调用的第一个子过程执行了什么操作?

1.是个if语句.通过InternetGetConnectedState函数检查 网络连接状态.函数返回0打印"Error 1.1: No Internet\n",返回1打印"Success: Internet Connection\n".

2.位于0x40117F的子过程是什么?

打印函数printf.

3.被main函数调用的第二个子过程做了什么?

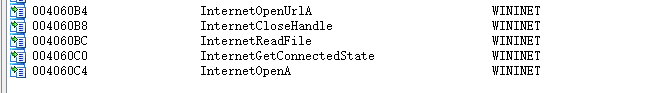

1.调用InternetOpenA函数初始化应用程序对 WinINet 函数的使用。

2.调用InternetOpenUrlA打开URL'http://www.practicalmalwareanalysis.com/cc.htm'.

3.如果失败了调用InternetCloseHandle清理网络初始化环境,返回结果为0退出函数.

4.如果成功调用InternetReadFile读取用InternetOpenUrlA打开连接里面的数据.

5.InternetReadFile函数返回失败,调用InternetCloseHandle清理网络初始化环境,再调用InternetCloseHandle关闭网络连接,返回结果为0退出函数.

6如果成功调用InternetReadFile判断第前4个字节数据是不是"<!--"如果不是打印"Error 2.3: Fail to get command\n"返回结果为0退出函数.

7.如果前4个字节是"<!--",第5个字节用来当函数返回值.

4.在这个子过程中使用了什么类型的代码结构?

5.在这个程序中有任何基于网络的指示吗?

1.导入了网络方面相关的函数.

2.全局字符里面有个URL "http://www.practicalmalwareanalysis.com/cc.htm".和作为HTTP通讯的UA字段"Internet Explorer 7.5/pma" 字符串.

6.这个恶意代码的目的是什么?

调用网络api读取"http://www.practicalmalwareanalysis.com/cc.htm"这个链接里的数据,判断第5个字节里的数据,如果不为0打印出来第五个字节字符"Success: Parsed command is %c\n"后进行60秒的等待之后再退出,否则立即退出.